跨局域网下设备间通信的实现策略与网络信息安全考量

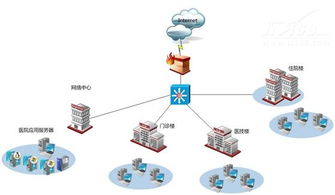

在当前的网络环境中,跨局域网(如A网络与B网络)的设备间通信需求日益增多,尤其是在企业分布式部署、物联网应用及远程协作场景中。跨网络通信不仅涉及技术实现,还必须重视网络与信息安全。以下将分步阐述跨局域网通信的实现方法,并结合信息安全软件开发的角度进行分析。

一、跨局域网通信的实现方式

- 虚拟专用网络(VPN):通过在公共网络上建立加密隧道,将不同局域网的设备连接到一个逻辑网络中。常见协议如IPsec、OpenVPN或WireGuard,可确保数据在传输过程中的机密性和完整性。信息安全软件开发时,需集成认证机制(如证书或双因素认证)和访问控制策略。

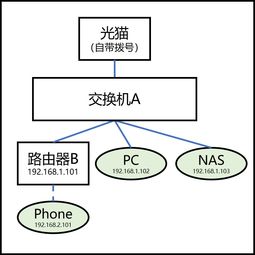

- 端口转发与NAT穿透:对于简单场景,可通过路由器配置端口转发,将外部请求映射到内部设备。但这种方法存在安全风险,易暴露内网设备。更安全的替代方案是使用NAT穿透技术(如STUN或TURN),结合WebRTC等协议实现点对点通信。

- 代理服务器或反向代理:在公有云或中间节点部署代理服务(如Nginx、HAProxy),转发A和B网络间的请求。信息安全软件需强化代理层的身份验证和流量加密,例如使用TLS/SSL证书。

- 软件定义广域网(SD-WAN):企业级方案通过集中控制器动态管理多个网络路径,优化带宽并加密流量。开发时需关注策略自动化和实时监控功能。

- P2P overlay网络:基于分布式协议(如DHT)构建覆盖网络,使设备直接通信。开发中需解决NAT障碍并防范Sybil攻击等安全威胁。

二、网络与信息安全的关键措施

- 端到端加密:无论采用何种通信方式,应用层应强制使用加密协议(如TLS 1.3、AES-GCM),防止数据在传输中被窃取或篡改。

- 身份与访问管理:实施基于角色的访问控制(RBAC)和多因素认证,确保仅授权设备可参与通信。

- 入侵检测与日志审计:在通信网关部署IDS/IPS系统,实时监控异常流量;同时记录详细日志以供 forensic 分析。

- 安全开发生命周期(SDL):在软件开发阶段集成威胁建模、代码审计和渗透测试,减少漏洞引入风险。

三、实践建议

对于跨局域网通信,推荐采用VPN或SD-WAN作为基础架构,并结合自定义信息安全软件增强防护。开发时应遵循最小权限原则和纵深防御策略,定期更新密钥与补丁。考虑合规性要求(如GDPR或网络安全法),确保数据跨境传输合法。

跨局域网通信的实现需平衡连通性与安全性,通过多层次技术栈和严格的软件开发流程,才能构建可靠且抵御威胁的通信系统。

如若转载,请注明出处:http://www.qinfkeji.com/product/17.html

更新时间:2026-03-03 04:54:53